Autor:

Mark Sanchez

Data De Criação:

28 Janeiro 2021

Data De Atualização:

1 Julho 2024

Contente

1 Desconecte seu computador da Internet. Faça isso se achar que outra pessoa tem acesso a ele. Desconecte os cabos Ethernet e a conexão Wi-Fi.- Os sinais mais óbvios de acesso não autorizado ativo são mover o cursor, iniciar programas ou excluir arquivos sem sua participação. No entanto, nem todos os pop-ups devem alertá-lo - eles também aparecem durante o processo de atualização automática de muitos programas.

- Conexões lentas com a Internet ou programas desconhecidos não são necessariamente o resultado de acesso não autorizado.

2 Verifique a lista de arquivos e programas abertos recentemente. Em computadores Windows e Macs, é fácil ver quais arquivos foram abertos por último e quais programas foram usados recentemente. Se essas listas contiverem objetos desconhecidos, é possível que alguém tenha acesso ao seu computador. Veja como verificar:

2 Verifique a lista de arquivos e programas abertos recentemente. Em computadores Windows e Macs, é fácil ver quais arquivos foram abertos por último e quais programas foram usados recentemente. Se essas listas contiverem objetos desconhecidos, é possível que alguém tenha acesso ao seu computador. Veja como verificar: - Windows: para ver quais arquivos foram abertos recentemente, pressione Windows + E para abrir o Explorador de Arquivos. Na parte inferior do painel principal, verifique "Arquivos recentes" para ver se há algo entre eles que você mesmo não abriu. Você também pode ver uma lista de documentos recentes na parte superior do menu Iniciar.

- Mac: clique no menu Apple no canto superior esquerdo da tela e selecione Recente. Em seguida, clique em Aplicativos (para obter uma lista dos programas usados recentemente), Documentos (para obter uma lista de arquivos) ou Servidores (para obter uma lista de extrovertido conexões).

3 Inicie o Gerenciador de tarefas ou o Monitor do sistema. Usando esses utilitários, você pode identificar processos ativos.

3 Inicie o Gerenciador de tarefas ou o Monitor do sistema. Usando esses utilitários, você pode identificar processos ativos. - No Windows, pressione Ctrl + Shift + Esc.

- No Mac OS, abra a pasta Aplicativos, clique duas vezes em Utilitários e, em seguida, clique duas vezes em Monitor do Sistema.

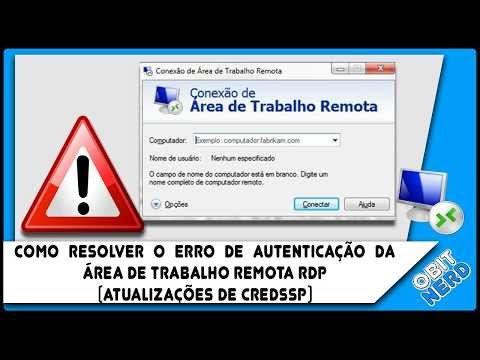

4 Na lista de programas em execução, encontre programas para acesso remoto. Procure também programas desconhecidos ou suspeitos nesta lista. Aqui estão alguns softwares de acesso remoto populares que podem ser instalados sem o conhecimento do usuário:

4 Na lista de programas em execução, encontre programas para acesso remoto. Procure também programas desconhecidos ou suspeitos nesta lista. Aqui estão alguns softwares de acesso remoto populares que podem ser instalados sem o conhecimento do usuário: - VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC, TeamViewer.

- Procure também programas desconhecidos ou suspeitos. Se você não conhece a finalidade deste ou daquele processo ativo, encontre informações sobre ele na Internet.

5 Observe a utilização anormalmente alta da CPU. Ele aparece no Gerenciador de Tarefas ou no Monitor do Sistema. A alta utilização do processador é normal e não indica um computador comprometido, mas se ocorrer quando ninguém estiver usando o computador, provavelmente muitos processos estarão sendo executados em segundo plano, o que é muito suspeito. Lembre-se de que a alta utilização da CPU pode simplesmente significar atualizações do sistema em segundo plano ou downloads de arquivos grandes (que você pode ter esquecido).

5 Observe a utilização anormalmente alta da CPU. Ele aparece no Gerenciador de Tarefas ou no Monitor do Sistema. A alta utilização do processador é normal e não indica um computador comprometido, mas se ocorrer quando ninguém estiver usando o computador, provavelmente muitos processos estarão sendo executados em segundo plano, o que é muito suspeito. Lembre-se de que a alta utilização da CPU pode simplesmente significar atualizações do sistema em segundo plano ou downloads de arquivos grandes (que você pode ter esquecido).  6 Faça uma varredura em seu computador em busca de vírus e malware. Se você tem o Windows 10, pode usar as ferramentas de digitalização integradas: Configurações > Atualizações e segurança > Segurança do Windows... Os usuários do Mac podem encontrar informações sobre como usar as ferramentas de digitalização do Mac.

6 Faça uma varredura em seu computador em busca de vírus e malware. Se você tem o Windows 10, pode usar as ferramentas de digitalização integradas: Configurações > Atualizações e segurança > Segurança do Windows... Os usuários do Mac podem encontrar informações sobre como usar as ferramentas de digitalização do Mac. - Se o seu computador não tiver software antivírus, baixe o instalador para outro computador e copie-o para o seu computador usando uma unidade USB. Instale antivírus e verifique seu sistema.

- Um dos scanners de malware gratuitos e fáceis de usar para Windows e Mac é o Malwarebytes Anti-Malware. Ele pode ser baixado em https://www.malwarebytes.com.

7 Coloque em quarentena o malware detectado. Se a sua verificação antivírus ou malware encontrar objetos suspeitos, coloque-os em quarentena para que não possam mais danificar o sistema.

7 Coloque em quarentena o malware detectado. Se a sua verificação antivírus ou malware encontrar objetos suspeitos, coloque-os em quarentena para que não possam mais danificar o sistema.  8 Baixe e execute o Malwarebytes Anti-Rootkit Beta. Este programa pode ser baixado gratuitamente no site malwarebytes.org/antirootkit/... O Anti-Rootkit Beta detecta e remove rootkits, que são programas maliciosos que permitem a um invasor se firmar no sistema e ocultar traços de infiltração. Uma verificação completa do sistema levará algum tempo.

8 Baixe e execute o Malwarebytes Anti-Rootkit Beta. Este programa pode ser baixado gratuitamente no site malwarebytes.org/antirootkit/... O Anti-Rootkit Beta detecta e remove rootkits, que são programas maliciosos que permitem a um invasor se firmar no sistema e ocultar traços de infiltração. Uma verificação completa do sistema levará algum tempo.  9 Monitore o comportamento do seu computador depois de remover o malware. Mesmo que o antivírus e / ou outro programa tenha encontrado e removido malware, monitore o comportamento do seu computador para determinar se existe algum malware oculto.

9 Monitore o comportamento do seu computador depois de remover o malware. Mesmo que o antivírus e / ou outro programa tenha encontrado e removido malware, monitore o comportamento do seu computador para determinar se existe algum malware oculto.  10 Altere todas as senhas. Se o seu computador estiver comprometido, é mais provável que o invasor tenha obtido suas senhas usando um keylogger. Nesse caso, altere as senhas de contas diferentes. Não use a mesma senha para sites ou serviços diferentes.

10 Altere todas as senhas. Se o seu computador estiver comprometido, é mais provável que o invasor tenha obtido suas senhas usando um keylogger. Nesse caso, altere as senhas de contas diferentes. Não use a mesma senha para sites ou serviços diferentes.  11 Saia de todas as contas. Faça isso após alterar as senhas. Saia de contas em todos os dispositivos nos quais você usa essas contas. Nesse caso, o invasor não conseguirá usar as senhas antigas.

11 Saia de todas as contas. Faça isso após alterar as senhas. Saia de contas em todos os dispositivos nos quais você usa essas contas. Nesse caso, o invasor não conseguirá usar as senhas antigas.  12 Reinstale o sistema operacional se você não conseguir bloquear o acesso não autorizado ao seu computador. Esta é a única maneira confiável de prevenir a intrusão e se livrar de todos os arquivos maliciosos. Faça backup dos dados importantes antes de reinstalar o sistema, pois o processo de reinstalação do sistema excluirá todas as informações.

12 Reinstale o sistema operacional se você não conseguir bloquear o acesso não autorizado ao seu computador. Esta é a única maneira confiável de prevenir a intrusão e se livrar de todos os arquivos maliciosos. Faça backup dos dados importantes antes de reinstalar o sistema, pois o processo de reinstalação do sistema excluirá todas as informações. - Ao fazer backup de seus dados, verifique cada arquivo, pois há o risco de arquivos antigos infectarem o sistema reinstalado.

- Leia este artigo para obter mais informações sobre como reinstalar o sistema Windows ou Mac OS.

Parte 2 de 2: Prevenção do acesso não autorizado

1 Configure atualizações automáticas para seu software antivírus. O antivírus moderno detecta malware antes que ele entre no seu computador. O Windows vem com o Windows Defender, que é um antivírus muito bom que é executado e atualizado em segundo plano. Você também pode baixar um antivírus excelente e gratuito como o BitDefender, Avast! ou AVG. Lembre-se de que apenas um programa antivírus pode ser instalado em um computador.

1 Configure atualizações automáticas para seu software antivírus. O antivírus moderno detecta malware antes que ele entre no seu computador. O Windows vem com o Windows Defender, que é um antivírus muito bom que é executado e atualizado em segundo plano. Você também pode baixar um antivírus excelente e gratuito como o BitDefender, Avast! ou AVG. Lembre-se de que apenas um programa antivírus pode ser instalado em um computador. - Leia este artigo para obter mais informações sobre como habilitar o Windows Defender.

- Leia este artigo para obter mais informações sobre como instalar seu software antivírus (nesse caso, o Windows Defender será desligado automaticamente).

2 Configure seu firewall. A menos que você seja o proprietário do servidor ou execute um programa de acesso remoto, não há necessidade de manter as portas abertas. A maioria dos programas que precisam de portas abertas usam UPnP, o que significa que as portas são abertas e fechadas conforme necessário. Portas abertas permanentemente são a principal vulnerabilidade do sistema.

2 Configure seu firewall. A menos que você seja o proprietário do servidor ou execute um programa de acesso remoto, não há necessidade de manter as portas abertas. A maioria dos programas que precisam de portas abertas usam UPnP, o que significa que as portas são abertas e fechadas conforme necessário. Portas abertas permanentemente são a principal vulnerabilidade do sistema. - Leia este artigo e verifique se todas as portas estão fechadas (a menos que você seja o proprietário do servidor).

3 Tenha cuidado com os anexos de e-mail. Eles são a forma mais popular de espalhar vírus e malware. Abra anexos de cartas de pessoas que você conhece e, mesmo nesse caso, é melhor entrar em contato com o remetente e esclarecer se ele enviou algum anexo. Se o computador do remetente estiver infectado, o malware será enviado sem o seu conhecimento.

3 Tenha cuidado com os anexos de e-mail. Eles são a forma mais popular de espalhar vírus e malware. Abra anexos de cartas de pessoas que você conhece e, mesmo nesse caso, é melhor entrar em contato com o remetente e esclarecer se ele enviou algum anexo. Se o computador do remetente estiver infectado, o malware será enviado sem o seu conhecimento.  4 Defina senhas fortes. Cada conta ou programa seguro deve ter uma senha única e forte. Nesse caso, um invasor não poderá usar a senha de uma conta para invadir outra. Encontre informações na internet sobre como usar um gerenciador de senhas.

4 Defina senhas fortes. Cada conta ou programa seguro deve ter uma senha única e forte. Nesse caso, um invasor não poderá usar a senha de uma conta para invadir outra. Encontre informações na internet sobre como usar um gerenciador de senhas.  5 Não use pontos de acesso Wi-Fi gratuitos. Essas redes são inseguras porque você não pode saber se alguém está monitorando seu tráfego de entrada e saída. Ao monitorar o tráfego, um invasor pode obter acesso ao navegador ou a processos mais importantes. Para manter seu sistema seguro enquanto estiver conectado à rede sem fio gratuita, use um serviço VPN que criptografa o tráfego.

5 Não use pontos de acesso Wi-Fi gratuitos. Essas redes são inseguras porque você não pode saber se alguém está monitorando seu tráfego de entrada e saída. Ao monitorar o tráfego, um invasor pode obter acesso ao navegador ou a processos mais importantes. Para manter seu sistema seguro enquanto estiver conectado à rede sem fio gratuita, use um serviço VPN que criptografa o tráfego. - Leia este artigo para obter informações sobre como se conectar a um serviço VPN.

6 Tenha cuidado com programas baixados da Internet. Muitos programas gratuitos que podem ser encontrados na Internet incluem software adicional e frequentemente desnecessário. Portanto, durante a instalação de qualquer programa, escolha uma instalação personalizada para descartar o software desnecessário. Além disso, não baixe software "pirateado" (não licenciado), pois ele pode conter código malicioso.

6 Tenha cuidado com programas baixados da Internet. Muitos programas gratuitos que podem ser encontrados na Internet incluem software adicional e frequentemente desnecessário. Portanto, durante a instalação de qualquer programa, escolha uma instalação personalizada para descartar o software desnecessário. Além disso, não baixe software "pirateado" (não licenciado), pois ele pode conter código malicioso.

Pontas

- Esteja ciente de que às vezes o computador pode acordar sozinho para instalar atualizações. Muitos computadores modernos são configurados para instalar atualizações automaticamente, geralmente à noite, quando o computador não está em uso. Se o computador parece ligar sozinho quando você não o toca, é provável que ele esteja acordando para fazer o download das atualizações.

- A probabilidade de alguém obter acesso remoto ao seu computador existe, mas é muito pequena. Você pode tomar medidas para evitar uma invasão.