Contente

Existem dois tipos de hackers (aqueles que obtêm acesso não autorizado aos sistemas de informação) - aqueles que gostam de quebrar as coisas para criar um mundo melhor e aqueles que gostam de causar problemas e prejudicar os outros. Os últimos são aqueles que você deve estar atento (o primeiro tipo só precisa de uma aparência aberta e aberta). Se você está preocupado com o fato de seu computador ou dispositivo eletrônico poder ter sido acessado sem sua permissão, não leve essa preocupação intuitiva e aja rapidamente. Os hackers podem invadir o dispositivo de maneiras inesperadas, mas também entendem que, olhando para a tela, você pode perceber isso perfeitamente. Aqui estão alguns possíveis sinais de que seu sistema de informação pode estar sendo acessado ilegalmente e algumas sugestões de ação rápida neste caso.

Passos

Parte 1 de 2: Identificação de sinais de acesso não autorizado suspeito

Veja se algo incomum está acontecendo no computador. Você é uma pessoa que conhece o computador e como ele funciona melhor do que ninguém.Se funcionou bem antes, mas de repente começou a se comportar de maneira estranha, pode ser um sinal de tempo ou algum defeito. No entanto, os problemas a seguir também podem ser um sinal de acesso não autorizado:- Alguns programas e arquivos normalmente não abrem ou funcionam.

- Um arquivo que você nunca excluiu parece ter sumido, colocado na lixeira ou excluído.

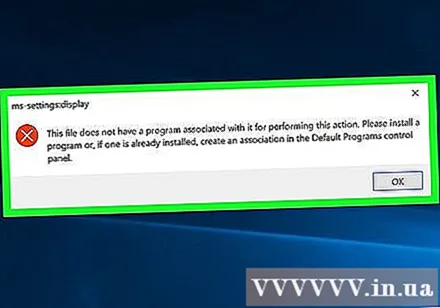

- Você não pode acessar programas com sua senha usual. Você percebe que a senha no computador foi alterada.

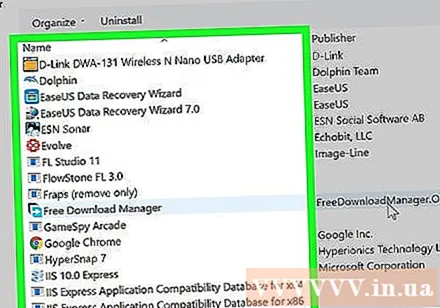

- No seu computador aparece um ou mais programas que você não instalou.

- Freqüentemente, os computadores acessam manualmente a rede quando você não a está usando.

- O conteúdo do arquivo é alterado e não é você quem faz essas alterações.

- A impressora provavelmente terá um comportamento estranho. Pode não ser impresso independentemente do que você faça, ou imprimirá páginas que não estão em seu trabalho de impressão.

Fique online. Aqui, você também pode procurar sinais suspeitos de acesso não autorizado:- Um ou mais sites negam seu acesso por causa da senha errada. Tente acessar muitos dos sites que você costuma visitar: se o acesso por senha continuar a ser negado, pode ser porque você obteve acesso não autorizado. É possível que você tenha respondido a um e-mail de phishing (e-mail falso solicitando que você altere sua senha / detalhes de segurança)?

- A pesquisa no interno é redirecionada.

- A tela adicional do navegador pode aparecer. Eles podem ser ligados e desligados enquanto você não faz nada. Eles podem ser mais escuros ou da mesma cor, mas você os verá de qualquer maneira.

- Se você comprar um nome de domínio, talvez não consiga obtê-lo mesmo que pague por ele.

Encontre outro malware comum comum, sobrescreva, ... acesso não autorizado. Aqui estão alguns outros sintomas que podem surgir do acesso não autorizado:- Mensagem de vírus falsa. Independentemente de o dispositivo ter software de detecção de vírus: Caso contrário, essas mensagens o alertarão automaticamente; Em caso afirmativo, e presumindo que você saiba como são as mensagens do seu programa, tome cuidado com as mensagens falsas. Não clique neles: é uma farsa, eles estão tentando fazer você revelar as informações do seu cartão de crédito em pânico, tentando remover vírus do seu computador. Esteja ciente de que o hacker agora está no controle do seu computador (veja O que fazer abaixo).

- Uma barra de ferramentas adicional aparece no seu navegador. Eles podem levar a mensagem de "ajuda". Deve haver apenas uma barra de ferramentas, no entanto, seria suspeito se houvesse mais de uma no navegador.

- Janelas aleatórias e frequentes aparecem em seu computador. Você precisará remover o programa que causou isso.

- O software antivírus e antimalware não funciona e parece não estar conectado. O Gerenciador de tarefas ou o Editor do registro também podem não funcionar.

- Os contatos receberam e-mails falsos de você.

- O dinheiro em sua conta bancária é perdido ou você recebe uma fatura de transações online que nunca fez.

Se você simplesmente não tem controle sobre nenhuma atividade, priorize a possibilidade de você ser vítima de acesso não autorizado. Especificamente, se o ponteiro do mouse circula pela tela e executa as ações que trazem resultados reais, é provável que alguém do outro lado o esteja controlando. Se você já precisou de ajuda remota para resolver um problema em seu computador, saberá como é quando feito com boas intenções. Se esse controle estiver sendo executado sem o seu consentimento, você está sendo hackeado.- Verifique suas informações pessoais. Google você mesmo. O Google retorna informações pessoais que você não divulga pessoalmente? Muito provavelmente, eles não aparecerão imediatamente, mas estar alerta para esse risco pode ser muito importante no caso de informações pessoais serem divulgadas.

Parte 2 de 2: coisas a fazer

Desconecte-se da rede Imediatamente. A melhor coisa a fazer durante uma investigação mais aprofundada é desconectar e desativar sua conectividade online. Se o hacker ainda estiver no computador, ao fazer isso, você poderá remover a fonte da conexão.- Desconecte o roteador do soquete para ter certeza absoluta de que não há mais conexões!

- Imprima esta página no papel ou imprima um PDF antes de desconectar da energia para que você possa continuar a seguir estas instruções sem ficar online. Ou leia em outro dispositivo não aprovado.

Inicie o computador no modo de segurança. Mantenha a desconexão completa e use o modo de segurança do computador para reabri-lo (verifique o manual do computador se não tiver certeza do que fazer).

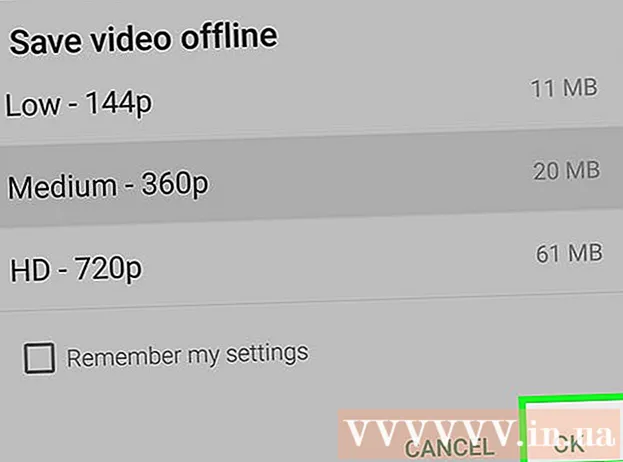

Verifique se há algum "novo programa" (como programa antivírus, anti-spyware ...) OU se o programa e o arquivo não estão em execução ou abertos. Se algo for encontrado, faça o possível para removê-lo. Se você não sabe como fazer isso, peça ajuda a alguém que conheça computadores ou ligue para um serviço de conserto de computadores para fazer isso por você.

Faça uma varredura em seu computador com um software de varredura de vírus / spyware em que você confia (como Avast Home Edition, AVG Free edition, Avira AntiVirus, etc.) Novamente, peça ajuda a alguém com conhecimento se você não tiver certeza do que fazer.

Se você não conseguir encontrar nada, faça backup de todos os arquivos importantes. A seguir, para restauração completa do sistema e atualização do computador.

Entre em contato com seu banco e quaisquer contas de compra que você tenha para avisá-los de um problema suspeito. Peça conselhos sobre o que fazer a seguir para proteger suas finanças.

Avise seus amigos que eles podem receber e-mails potencialmente perigosos de você. Diga a eles para deletar e-mails e não seguir nenhum link se você os abrir por engano. propaganda

Adendo

- Desligue a rede quando sair.

- O melhor método é a prevenção de antemão.

- Para manter o sistema operacional que você tinha antes de obter acesso não autorizado, use um software de backup.

- Faça backup de arquivos importantes (como fotos de família, documentos) em uma unidade USB criptografada e mantenha-a em um cofre. Ou você pode armazená-los no OneDrive ou Dropbox.

- Sempre crie um arquivo de backup.

- Você pode desligar completamente a configuração de localização. Juntamente com uma forte rede virtual privada (como o S F-Secure Freedome), fazer isso eliminará quase completamente a possibilidade de um visitante indesejado identificar sua localização. Além disso, não digite sua localização no Facebook (por exemplo, "casa").

Atenção

- Pior, os hackers podem transformar seu computador em "mortos-vivos", usá-lo para atacar outros computadores / redes e cometer atos ilegais.

- Se os programas e arquivos não estiverem funcionando ou não abrindo, uma foto eletrônica ou um show de luzes na tela, o computador precisa ser instalado com um novo sistema operacional ou caso o hacker não tenha quebrado os arquivos de backup. Você terá que restaurar as configurações anteriores do seu computador.

- E se Deixe-o como está, não verifique, seu computador pode se tornar completamente inútil e você provavelmente terá que reinstalar o sistema operacional ou comprar um novo.