Autor:

Sara Rhodes

Data De Criação:

9 Fevereiro 2021

Data De Atualização:

2 Julho 2024

Contente

- Passos

- Método 1 de 4: como proteger suas contas

- Método 2 de 4: como manter seu telefone seguro

- Método 3 de 4: como proteger seu computador

- Método 4 de 4: como garantir a segurança da rede

- Pontas

- Avisos

Parece que no mundo moderno, qualquer um pode se tornar vítima de hacking. Todos os anos, ocorrem centenas de ataques cibernéticos bem-sucedidos e inúmeras tentativas. Não será possível se proteger completamente contra hackers, mas você sempre pode tomar medidas preventivas. Aprenda como melhorar a segurança de suas contas, dispositivos móveis, computadores e redes neste artigo.

Passos

Método 1 de 4: como proteger suas contas

1 Crie senhas complexas. As senhas para acessar contas em aplicativos ou sites devem ser compostas por combinações de números, letras maiúsculas e minúsculas e caracteres especiais difíceis de adivinhar.

1 Crie senhas complexas. As senhas para acessar contas em aplicativos ou sites devem ser compostas por combinações de números, letras maiúsculas e minúsculas e caracteres especiais difíceis de adivinhar. - Não use uma senha para vários sites ou contas. Isso limitará os danos causados pela quebra de uma das senhas.

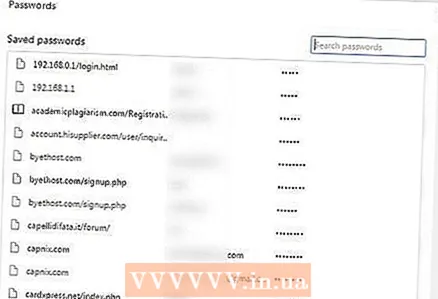

2 Use um gerenciador de senhas. Os gerenciadores de senhas armazenam e inserem dados automaticamente quando você faz logon em sites, o que permite criar senhas complexas e exclusivas sem se preocupar em inserir sua senha mais de uma vez. Claro, é altamente recomendável sempre manter o controle das senhas você mesmo, mas um gerenciador de senhas irá proteger significativamente os dispositivos móveis.

2 Use um gerenciador de senhas. Os gerenciadores de senhas armazenam e inserem dados automaticamente quando você faz logon em sites, o que permite criar senhas complexas e exclusivas sem se preocupar em inserir sua senha mais de uma vez. Claro, é altamente recomendável sempre manter o controle das senhas você mesmo, mas um gerenciador de senhas irá proteger significativamente os dispositivos móveis. - Os gerenciadores de senhas de terceiros altamente avaliados incluem Dashlane 4, LastPass 4.0 Premium, 1Password, Sticky Password Premium e LogMeOnce Ultimate.

- A maioria dos navegadores possui um gerenciador de senhas embutido que armazena seus dados (mas geralmente não criptografados).

3 Não compartilhe sua senha com ninguém. Esta é uma dica óbvia, mas deve ser reiterada: nunca forneça aos administradores do site a senha para acessar sua conta, exceto para vários serviços escolares.

3 Não compartilhe sua senha com ninguém. Esta é uma dica óbvia, mas deve ser reiterada: nunca forneça aos administradores do site a senha para acessar sua conta, exceto para vários serviços escolares. - A mesma regra se aplica a funcionários da indústria de tecnologia da informação, Microsoft ou Apple.

- Além disso, não compartilhe o PIN e a senha do seu telefone ou tablet com ninguém. Mesmo amigos podem acidentalmente compartilhar sua senha com outras pessoas.

- Se, por algum motivo, você precisar compartilhar sua senha com outra pessoa, altere-a o mais rápido possível após concluir as ações necessárias com sua conta.

4 Altere as senhas com freqüência. Além da confidencialidade, você também deve alterar suas senhas para contas e dispositivos diferentes pelo menos a cada seis meses.

4 Altere as senhas com freqüência. Além da confidencialidade, você também deve alterar suas senhas para contas e dispositivos diferentes pelo menos a cada seis meses. - Não use a mesma senha duas vezes (por exemplo, sua senha do Facebook deve ser diferente da senha do banco).

- Ao alterar a senha, as alterações devem ser substanciais. Não basta substituir apenas uma letra ou um número.

5 Use a autenticação de dois fatores. Neste caso, após inserir o nome de usuário e a senha, também será necessário inserir o código recebido em mensagem de texto ou outro serviço. Essa abordagem torna mais difícil para os crackers, mesmo que eles tenham sua senha.

5 Use a autenticação de dois fatores. Neste caso, após inserir o nome de usuário e a senha, também será necessário inserir o código recebido em mensagem de texto ou outro serviço. Essa abordagem torna mais difícil para os crackers, mesmo que eles tenham sua senha. - Muitos sites importantes, incluindo sites populares de mídia social, oferecem uma variedade de opções de autenticação de dois fatores. Verifique as configurações da sua conta e habilite este recurso.

- Você pode configurar a verificação de dois fatores para sua conta do Google.

- Os serviços de código alternativo populares incluem Google Authenticator, Microsoft Authenticator e Authy. Além disso, alguns gerenciadores de senha têm uma função semelhante.

6 Não use respostas corretas para perguntas de segurança. Ao preencher o item de respostas às perguntas de segurança, você não deve usar as respostas corretas. Os hackers podem descobrir o nome de solteira de sua mãe ou a rua onde você morava quando criança. Pelo contrário, é melhor dar respostas deliberadamente erradas ou mesmo substituí-las por senhas sem referência à própria pergunta.

6 Não use respostas corretas para perguntas de segurança. Ao preencher o item de respostas às perguntas de segurança, você não deve usar as respostas corretas. Os hackers podem descobrir o nome de solteira de sua mãe ou a rua onde você morava quando criança. Pelo contrário, é melhor dar respostas deliberadamente erradas ou mesmo substituí-las por senhas sem referência à própria pergunta. - Por exemplo, para a pergunta "Qual é o nome de solteira da sua mãe?" você pode pensar em uma resposta como "Abacaxi".

- Melhor ainda, use uma combinação de números, letras e símbolos aleatórios como "Ig690HT7 @".

- Você pode registrar suas respostas às perguntas de segurança e armazená-las em um local seguro para que possa restaurar sua conta caso esqueça as respostas.

- Por exemplo, para a pergunta "Qual é o nome de solteira da sua mãe?" você pode pensar em uma resposta como "Abacaxi".

7 Leia os termos da política de privacidade com atenção. Qualquer empresa que receba suas informações deve usar uma política de privacidade que detalha como ela tratará tais informações e até que ponto essas informações podem ser divulgadas a terceiros.

7 Leia os termos da política de privacidade com atenção. Qualquer empresa que receba suas informações deve usar uma política de privacidade que detalha como ela tratará tais informações e até que ponto essas informações podem ser divulgadas a terceiros. - A maioria das pessoas nunca leu esses termos. O texto pode ser complicado, mas vale a pena pelo menos examinar as condições com seus olhos para saber como seus dados serão usados.

- Se determinado ponto não se adequar a você ou causar preocupação, é melhor pensar se vale a pena confiar suas informações a essa empresa.

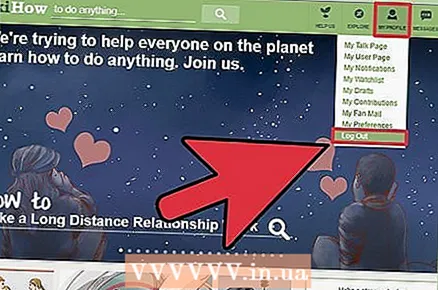

8 Saia de suas contas quando terminar de trabalhar. Fechar a janela do navegador geralmente não é suficiente, então sempre clique no nome da conta e selecione Terminar sessão ou Saia da sua contapara se desconectar manualmente de sua conta e excluir suas informações de login deste site.

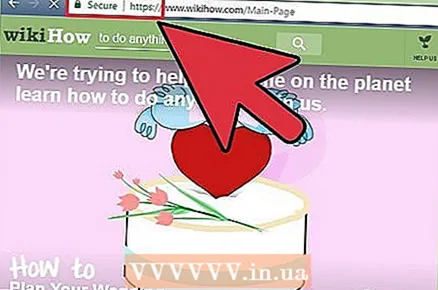

8 Saia de suas contas quando terminar de trabalhar. Fechar a janela do navegador geralmente não é suficiente, então sempre clique no nome da conta e selecione Terminar sessão ou Saia da sua contapara se desconectar manualmente de sua conta e excluir suas informações de login deste site.  9 Certifique-se de estar no site oficial antes de inserir sua senha. Os sites de phishing que se disfarçam como uma página de login em redes sociais ou serviços bancários são uma das maneiras mais fáceis de obter os dados de outra pessoa. Antes de mais nada, dê uma olhada na URL do site: se parecer um site bem conhecido, mas com algumas diferenças (como “Facebok” em vez de “Facebook”), então o site é falso.

9 Certifique-se de estar no site oficial antes de inserir sua senha. Os sites de phishing que se disfarçam como uma página de login em redes sociais ou serviços bancários são uma das maneiras mais fáceis de obter os dados de outra pessoa. Antes de mais nada, dê uma olhada na URL do site: se parecer um site bem conhecido, mas com algumas diferenças (como “Facebok” em vez de “Facebook”), então o site é falso. - Por exemplo, insira apenas suas informações de login do Twitter no site oficial do Twitter. Não inclua informações em uma página que exija tais informações para recursos como compartilhar um artigo ou uma imagem.

- Possível exceção: os serviços universitários podem usar serviços existentes como o Gmail em sua página inicial.

Método 2 de 4: como manter seu telefone seguro

1 Altere a senha de acesso com freqüência. A primeira linha de defesa contra pessoas que estão tentando espionar ou roubar seus dados é uma senha forte e em constante mudança para acessar seu dispositivo.

1 Altere a senha de acesso com freqüência. A primeira linha de defesa contra pessoas que estão tentando espionar ou roubar seus dados é uma senha forte e em constante mudança para acessar seu dispositivo. - Faça mudanças significativas e não se limite a substituir um ou dois caracteres.

- Na maioria dos telefones, você pode definir uma senha "complexa", que inclui letras e símbolos, além dos números usuais.

- Não use o Touch ID ou outros recursos de acesso por impressão digital. Eles podem parecer mais fortes do que uma senha, mas são muito mais fáceis de contornar porque os invasores podem criar uma cópia de sua impressão digital usando uma impressora.

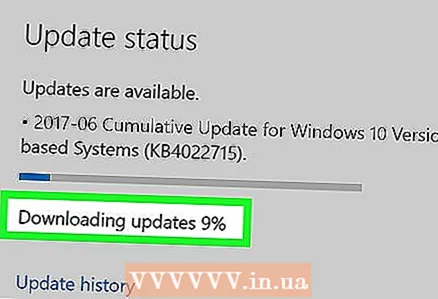

2 Mantenha seus dispositivos e software atualizados. Instale todas as atualizações à medida que são lançadas. Podem ser atualizações do aplicativo do Facebook para o smartphone ou de todo o sistema operacional.

2 Mantenha seus dispositivos e software atualizados. Instale todas as atualizações à medida que são lançadas. Podem ser atualizações do aplicativo do Facebook para o smartphone ou de todo o sistema operacional. - Muitas atualizações tratam de vulnerabilidades e fragilidades de segurança. A falha na atualização do software pode expor seu dispositivo a riscos indesejados.

- Use o recurso de atualizações automáticas de aplicativos para se livrar de problemas desnecessários.

3 Carregue seu telefone com uma porta USB confiável. Isso inclui os conectores do computador e as portas de carregamento do carro. Portas USB públicas em cafés ou praças podem colocar seus dados em risco.

3 Carregue seu telefone com uma porta USB confiável. Isso inclui os conectores do computador e as portas de carregamento do carro. Portas USB públicas em cafés ou praças podem colocar seus dados em risco. - Por esse motivo, é recomendável levar o plugue de alimentação com você quando viajar.

4 Não desbloqueie o bootloader para acesso root ou baixe aplicativos de terceiros. Os dispositivos IPhones e Android têm medidas de segurança que podem ser contornadas por ações como desbloquear e remover restrições, mas essas ações deixarão o smartphone vulnerável a vírus e hacks. Da mesma forma, baixar aplicativos de fontes não verificadas (“aplicativos de terceiros”) aumenta o risco de malware ser usado em seu dispositivo.

4 Não desbloqueie o bootloader para acesso root ou baixe aplicativos de terceiros. Os dispositivos IPhones e Android têm medidas de segurança que podem ser contornadas por ações como desbloquear e remover restrições, mas essas ações deixarão o smartphone vulnerável a vírus e hacks. Da mesma forma, baixar aplicativos de fontes não verificadas (“aplicativos de terceiros”) aumenta o risco de malware ser usado em seu dispositivo. - Os dispositivos Android possuem um recurso de segurança integrado que impede a instalação de aplicativos de fontes desconhecidas. Se você desativou tal função (guia Segurança no menu Configurações), tenha cuidado ao baixar aplicativos de vários sites.

Método 3 de 4: como proteger seu computador

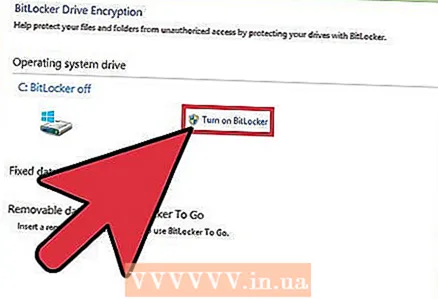

1 Criptografe os dados em seu disco rígido. Se os dados do disco rígido forem criptografados, o hacker não conseguirá ler as informações armazenadas na memória, mesmo que obtenha acesso ao disco rígido. A criptografia é uma etapa extra para proteger seus dados junto com outras medidas de segurança.

1 Criptografe os dados em seu disco rígido. Se os dados do disco rígido forem criptografados, o hacker não conseguirá ler as informações armazenadas na memória, mesmo que obtenha acesso ao disco rígido. A criptografia é uma etapa extra para proteger seus dados junto com outras medidas de segurança. - Mac - Em computadores Mac, o serviço FileVault é usado para criptografia. Para ativar, você precisa ir ao menu Apple no canto superior esquerdo da tela do dispositivo e selecionar Configurações do sistema, clique Proteção e segurançaentão a guia FileVault e finalmente Ativar FileVault... Primeiro, você pode precisar clicar no ícone de cadeado e inserir a senha da conta de administrador do seu dispositivo Mac atual.

- janelas - BitLocker é o serviço de criptografia padrão no Windows. Para ativar, basta inserir "bitlocker" na barra de pesquisa próximo ao menu "Iniciar", clicar em "Bitlocker Drive Encryption" e Ligue o BitLocker... Lembre-se de que os usuários do Windows 10 Home não podem acessar o BitLocker sem atualizar para o Windows 10 Pro.

2 Instale as atualizações à medida que são lançadas. Além das melhorias de desempenho normais, as atualizações do sistema geralmente incluem melhorias de segurança.

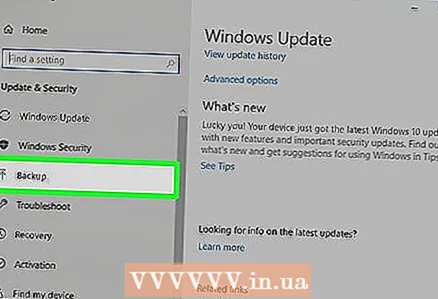

2 Instale as atualizações à medida que são lançadas. Além das melhorias de desempenho normais, as atualizações do sistema geralmente incluem melhorias de segurança.  3 Faça backup de seus dados regularmente. Mesmo as medidas de segurança mais rigorosas não são uma garantia de proteção absoluta. Hacking e até mesmo um simples mau funcionamento do computador podem se tornar um problema. Graças aos backups, você não perderá seus dados.

3 Faça backup de seus dados regularmente. Mesmo as medidas de segurança mais rigorosas não são uma garantia de proteção absoluta. Hacking e até mesmo um simples mau funcionamento do computador podem se tornar um problema. Graças aos backups, você não perderá seus dados. - Existem serviços em nuvem que podem ser usados para backups. Antes de usá-lo, certifique-se de que o serviço é seguro. Resista à tentação de usar a opção mais barata se quiser proteger seus dados.

- Você também pode usar um disco rígido externo criptografado para backups. Configure seu computador para fazer backup automático de seus dados todos os dias, nos momentos em que você normalmente não usa seu equipamento.

4 Não clique em links suspeitos ou responda a e-mails desconhecidos. Se você receber uma carta inesperada, cujo remetente não pode ser identificado, você deve tratá-la como uma tentativa de hacking. Não siga os links desta carta e não forneça ao remetente suas informações pessoais.

4 Não clique em links suspeitos ou responda a e-mails desconhecidos. Se você receber uma carta inesperada, cujo remetente não pode ser identificado, você deve tratá-la como uma tentativa de hacking. Não siga os links desta carta e não forneça ao remetente suas informações pessoais. - Lembre-se de que mesmo uma resposta a um e-mail mostrará ao remetente que seu endereço de e-mail está correto e é válido. Resista à tentação de escrever uma resposta sarcástica, porque mesmo uma carta de resposta pode conter informações de que o invasor precisa.

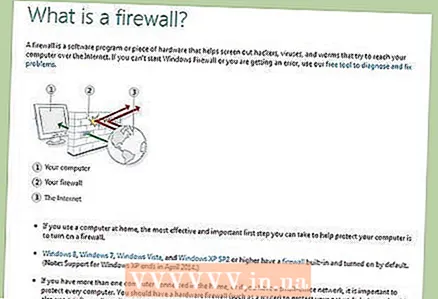

5 Instale ou ative um firewall. Os computadores Windows e Mac têm um firewall que impede que invasores tenham acesso ao seu dispositivo. No entanto, em alguns computadores, o firewall pode não estar habilitado por padrão.

5 Instale ou ative um firewall. Os computadores Windows e Mac têm um firewall que impede que invasores tenham acesso ao seu dispositivo. No entanto, em alguns computadores, o firewall pode não estar habilitado por padrão. - Abra as configurações de segurança do seu computador e encontre o item "firewall". Habilite esta função para bloquear conexões de entrada.

- Ao usar uma rede sem fio, esta função geralmente está disponível no roteador.

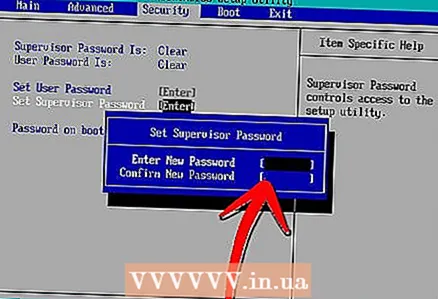

6 Habilite senhas para firmware. Se este recurso estiver disponível em seu computador, habilite a entrada de senha para reinicializar a partir do disco ou habilite o modo de usuário único. Um invasor não seria capaz de contornar essa senha sem acesso físico à máquina, mas tenha cuidado especial para não perder ou esquecer essa senha, pois redefinir é extremamente difícil. Como definir a senha do firmware:

6 Habilite senhas para firmware. Se este recurso estiver disponível em seu computador, habilite a entrada de senha para reinicializar a partir do disco ou habilite o modo de usuário único. Um invasor não seria capaz de contornar essa senha sem acesso físico à máquina, mas tenha cuidado especial para não perder ou esquecer essa senha, pois redefinir é extremamente difícil. Como definir a senha do firmware: - Mac - reinicie seu dispositivo e segure ⌘ Comando e R durante o carregamento. Clique Serviços de utilidade pública, então Utilitário de senha de firmware, Habilitar senha de firmware e crie uma senha.

- janelas - reinicie o computador e, em seguida, mantenha pressionada a tecla de entrada do BIOS (geralmente este Esc, F1, F2, F8, F10, Del) durante o carregamento. Use as setas do teclado para selecionar o item de configuração de senha e, em seguida, digite a senha desejada.

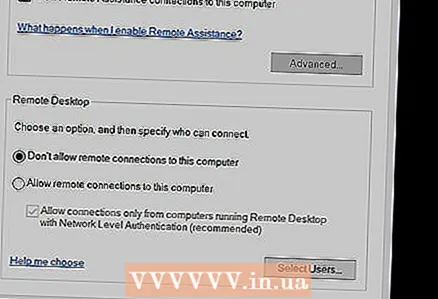

7 Desative o acesso remoto. Às vezes, você mesmo precisa obter acesso remoto ao computador ou acesso aberto para suporte técnico. Por padrão, é melhor desativar esse recurso e ativá-lo apenas quando necessário por um curto período de tempo.

7 Desative o acesso remoto. Às vezes, você mesmo precisa obter acesso remoto ao computador ou acesso aberto para suporte técnico. Por padrão, é melhor desativar esse recurso e ativá-lo apenas quando necessário por um curto período de tempo. - O acesso remoto incluído se tornará efetivamente uma porta aberta para invasores que desejam invadir seu computador e roubar dados.

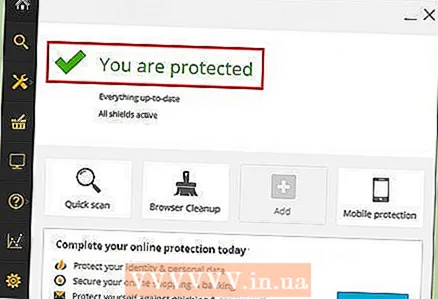

8 Instale um antivírus. Os programas antivírus reconhecem e removem arquivos e programas potencialmente perigosos assim que são baixados. Para PCs, o Windows Defender é uma boa escolha, que vem pré-instalado no sistema operacional Windows 10. Para computadores Mac, você deve usar o AVG ou McAfee como outra linha de defesa, além do serviço Gatekeeper, que é projetado para proteger o sistema por padrão.

8 Instale um antivírus. Os programas antivírus reconhecem e removem arquivos e programas potencialmente perigosos assim que são baixados. Para PCs, o Windows Defender é uma boa escolha, que vem pré-instalado no sistema operacional Windows 10. Para computadores Mac, você deve usar o AVG ou McAfee como outra linha de defesa, além do serviço Gatekeeper, que é projetado para proteger o sistema por padrão. - Também não faz mal se certificar de que o firewall e o serviço Bluetooth só permitem o acesso ao computador por meio de conexões seguras.

Método 4 de 4: como garantir a segurança da rede

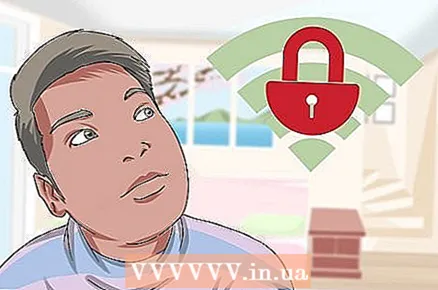

1 Use redes sem fio seguras. Em geral, as redes seguras exigem que você insira uma senha antes de se conectar. Em alguns lugares (como aeroportos e cafés), você pode solicitar uma senha após fazer uma compra.

1 Use redes sem fio seguras. Em geral, as redes seguras exigem que você insira uma senha antes de se conectar. Em alguns lugares (como aeroportos e cafés), você pode solicitar uma senha após fazer uma compra. - Se a rede sem fio não estiver protegida, o computador o informará antes de conectar.Além disso, em alguns sistemas operacionais, um ponto de exclamação será exibido ao lado do nome da rede.

- Se você precisar acessar a Internet, mas não houver uma rede segura por perto, altere todas as senhas imediatamente após a próxima conexão a uma rede segura.

- Use uma rede sem fio segura e criptografada em casa. É importante lembrar que os roteadores sem fio geralmente não são protegidos por padrão, portanto, você mesmo precisa garantir a segurança.

Chiara Corsaro

Técnica de reparo de telefone e computador Chiara Corsaro é gerente geral e técnica certificada pela Apple em Mac e iOS na macVolks, Inc., um centro de serviço autorizado da Apple na área da baía de São Francisco. MacVolks, Inc. fundada em 1990, é credenciada pelo Bureau of Better Business (BBB) com classificação A + e faz parte da Apple Consultants Network (ACN). Chiara Corsaro

Chiara Corsaro

Técnico de telefone e conserto de computadorNosso especialista confirma: Para proteger seu computador de hackers, sempre conecte-se à Internet apenas por meio de uma rede segura. É melhor não usar redes públicas, porque elas são a principal ameaça à segurança do seu computador fora de casa.

2 Baixe programas apenas em sites confiáveis. Não use programas de sites que você visita com uma conexão não segura. Se a barra de endereço não tiver um ícone de cadeado e símbolos “HTTPS” antes de “www”, é melhor não visitar este site (e não fazer download de arquivos).

2 Baixe programas apenas em sites confiáveis. Não use programas de sites que você visita com uma conexão não segura. Se a barra de endereço não tiver um ícone de cadeado e símbolos “HTTPS” antes de “www”, é melhor não visitar este site (e não fazer download de arquivos).  3 Aprenda a reconhecer sites falsos. Além dos símbolos "HTTPS" e do ícone de cadeado à esquerda do endereço, verifique novamente o texto do endereço do site antes de inserir a senha na página. Alguns sites tentarão roubar suas informações de login e se passar por outros sites bem conhecidos - esses são chamados de sites de phishing. Normalmente, neste caso, algumas letras, símbolos e hifens estão presentes ou ausentes na linha de endereço.

3 Aprenda a reconhecer sites falsos. Além dos símbolos "HTTPS" e do ícone de cadeado à esquerda do endereço, verifique novamente o texto do endereço do site antes de inserir a senha na página. Alguns sites tentarão roubar suas informações de login e se passar por outros sites bem conhecidos - esses são chamados de sites de phishing. Normalmente, neste caso, algumas letras, símbolos e hifens estão presentes ou ausentes na linha de endereço. - Por exemplo, um site com o endereço faceboook.com pode se passar pelo Facebook.

- Sites com várias palavras separadas por travessões (palavras entre "www" e ".com") também devem ser geralmente considerados não confiáveis.

4 Não use serviços de compartilhamento de arquivos. Esses sites não apenas violam as leis de propriedade intelectual, mas também estão repletos de hackers. Você pode pensar que está baixando um novo filme ou um novo sucesso, mas o arquivo pode ser um vírus ou malware disfarçado.

4 Não use serviços de compartilhamento de arquivos. Esses sites não apenas violam as leis de propriedade intelectual, mas também estão repletos de hackers. Você pode pensar que está baixando um novo filme ou um novo sucesso, mas o arquivo pode ser um vírus ou malware disfarçado. - Muitos arquivos são projetados de forma que os vírus e malware neles ocultos não possam ser reconhecidos pela verificação antivírus. O sistema não será infectado até que você reproduza o arquivo.

5 Compre apenas em lojas confiáveis. Não insira os dados do seu cartão bancário em sites sem os símbolos "https: //" antes da parte "www" no endereço da página. A letra "s" indica que o site está protegido. Outros sites não criptografam ou protegem seus dados.

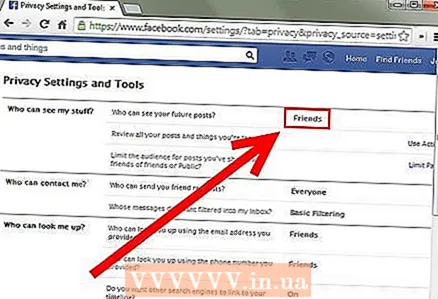

5 Compre apenas em lojas confiáveis. Não insira os dados do seu cartão bancário em sites sem os símbolos "https: //" antes da parte "www" no endereço da página. A letra "s" indica que o site está protegido. Outros sites não criptografam ou protegem seus dados.  6 Não compartilhe informações pessoais nas redes sociais. Você pode sentir que está apenas compartilhando dados com seus amigos, mas divulgar informações pessoais sobre você e sua vida em uma rede social pode deixá-lo vulnerável a hacks. Compartilhe informações diretamente com as pessoas, não em publicações abertas.

6 Não compartilhe informações pessoais nas redes sociais. Você pode sentir que está apenas compartilhando dados com seus amigos, mas divulgar informações pessoais sobre você e sua vida em uma rede social pode deixá-lo vulnerável a hacks. Compartilhe informações diretamente com as pessoas, não em publicações abertas.

Pontas

- Você pode encontrar versões gratuitas e pagas de firewalls e antivírus na Internet.

- Sua senha não deve ser o mesmo nome de usuário ou endereço de e-mail.

Avisos

- Infelizmente, a única proteção de cem por cento contra hacking será apenas uma rejeição completa da tecnologia.

- A presença do cadeado verde e do elemento HTTPS não significa que o site ainda seja oficial. É necessário verificar novamente o endereço e sempre digitá-lo você mesmo, e não seguir o link da carta.