Autor:

John Pratt

Data De Criação:

13 Fevereiro 2021

Data De Atualização:

1 Julho 2024

Contente

- Dar um passo

- Parte 1 de 2: antes de começar a hackear

- Parte 2 de 2: Hacking

- Pontas

- Avisos

- Necessidades

No início, nos "bons velhos tempos", o hacking era usado principalmente para aprender mais sobre sistemas e TIC em geral. Mais recentemente, o hacking assumiu uma conotação mais sombria, graças a alguns bandidos nos filmes. Muitas empresas empregam hackers para testar os pontos fortes e fracos de seus sistemas. Esses hackers sabem quando parar, e a confiança positiva que constroem rende a eles um salário generoso. Se você estiver pronto para mergulhar de cabeça e dominar essa arte, compartilharemos algumas dicas para você começar!

Dar um passo

Parte 1 de 2: antes de começar a hackear

Aprenda uma linguagem de programação. Você não deve se limitar a um idioma específico, mas há uma série de diretrizes.

Aprenda uma linguagem de programação. Você não deve se limitar a um idioma específico, mas há uma série de diretrizes. - C é a linguagem com a qual o Unix é construído. Ele ensina você (assim como conjunto) algo muito importante no hacking: como funciona a memória do computador.

- Python ou Ruby são linguagens de script mais poderosas que podem ser usadas para automatizar várias tarefas.

- Perl também é uma escolha muito boa, embora valha a pena aprender PHP porque a maioria dos aplicativos da web o usa.

- Os scripts Bash são obrigatórios. Isso é necessário para manipular facilmente os sistemas Unix / Linux - escrever scripts que fazem a maior parte do trabalho para você.

- Linguagem de montagem ou conjunto é algo que você deve saber. É o idioma padrão que o seu processador entende, e há várias variações dele. Em última análise, todos os programas são interpretados como montagens. Na verdade, você não pode usar um programa se não conhecer um assembly.

Saiba qual é o seu objetivo. O procedimento de coleta de informações é conhecido como "enumeração". Quanto mais você souber com antecedência, menos surpresas encontrará.

Saiba qual é o seu objetivo. O procedimento de coleta de informações é conhecido como "enumeração". Quanto mais você souber com antecedência, menos surpresas encontrará.

Parte 2 de 2: Hacking

Use um terminal * nix para os comandos. Com o Cygwin você pode emular um * nix no Windows. O Nmap em particular usa o WinPCap para rodar no Windows e não requer o Cygwin. No entanto, o Nmap não funciona em sistemas Windows devido à falta de sockets raw. Considere também o uso de Linux ou BSD, pois são mais flexíveis. A maioria das distribuições Linux vem com muitas ferramentas úteis.

Use um terminal * nix para os comandos. Com o Cygwin você pode emular um * nix no Windows. O Nmap em particular usa o WinPCap para rodar no Windows e não requer o Cygwin. No entanto, o Nmap não funciona em sistemas Windows devido à falta de sockets raw. Considere também o uso de Linux ou BSD, pois são mais flexíveis. A maioria das distribuições Linux vem com muitas ferramentas úteis.  Primeiro, certifique-se de que sua máquina esteja segura. Compreenda todas as técnicas comuns para se proteger.Comece com o básico - certifique-se de ter permissão para atacar seu alvo: apenas ataque sua própria rede, peça permissão por escrito ou crie seu próprio ambiente de teste com máquinas virtuais. Atacar um sistema, independentemente de seu conteúdo, é ilegal e certamente causará problemas.

Primeiro, certifique-se de que sua máquina esteja segura. Compreenda todas as técnicas comuns para se proteger.Comece com o básico - certifique-se de ter permissão para atacar seu alvo: apenas ataque sua própria rede, peça permissão por escrito ou crie seu próprio ambiente de teste com máquinas virtuais. Atacar um sistema, independentemente de seu conteúdo, é ilegal e certamente causará problemas.  Teste seu propósito. Você pode acessar o sistema externo? Embora você possa usar o recurso ping (a maioria dos sistemas operacionais o possui) para verificar se o destino está ativo, você nem sempre pode confiar nos resultados - isso depende do protocolo ICMP, que é muito fácil de desativar por administradores de sistemas paranóicos.

Teste seu propósito. Você pode acessar o sistema externo? Embora você possa usar o recurso ping (a maioria dos sistemas operacionais o possui) para verificar se o destino está ativo, você nem sempre pode confiar nos resultados - isso depende do protocolo ICMP, que é muito fácil de desativar por administradores de sistemas paranóicos.  Determine qual é o sistema operacional (SO). Execute uma varredura das portas e tente executar pOf ou nmap uma varredura de portas. Isso lhe dará uma visão geral das portas que estão abertas na máquina, o sistema operacional, e pode até mesmo dizer que tipo de firewall ou roteador está sendo usado, para que você possa criar um plano de ação. Você pode ativar a detecção do SO usando o parâmetro -O no nmap.

Determine qual é o sistema operacional (SO). Execute uma varredura das portas e tente executar pOf ou nmap uma varredura de portas. Isso lhe dará uma visão geral das portas que estão abertas na máquina, o sistema operacional, e pode até mesmo dizer que tipo de firewall ou roteador está sendo usado, para que você possa criar um plano de ação. Você pode ativar a detecção do SO usando o parâmetro -O no nmap.  Encontre um caminho ou uma porta aberta no sistema. Portas comumente usadas, como FTP (21) e HTTP (80), são freqüentemente bem protegidas e podem ser vulneráveis apenas a exploits que ainda não foram descobertos.

Encontre um caminho ou uma porta aberta no sistema. Portas comumente usadas, como FTP (21) e HTTP (80), são freqüentemente bem protegidas e podem ser vulneráveis apenas a exploits que ainda não foram descobertos. - Experimente outras portas TCP e UDP que podem ter sido esquecidas, como Telnet e várias portas UDP que foram deixadas abertas para jogos em LAN.

- Uma porta 22 aberta geralmente prova que um serviço SSH (shell seguro) está sendo executado no destino, que às vezes pode ser hackeado com força bruta.

Decifre a senha ou o procedimento de autenticação. Existem vários métodos de quebra de senha, incluindo força bruta. Liberar força bruta em uma senha é uma tentativa de encontrar todas as senhas possíveis em uma biblioteca existente de software de força bruta

Decifre a senha ou o procedimento de autenticação. Existem vários métodos de quebra de senha, incluindo força bruta. Liberar força bruta em uma senha é uma tentativa de encontrar todas as senhas possíveis em uma biblioteca existente de software de força bruta - Os usuários geralmente são aconselhados a usar senhas fortes, portanto, a força bruta pode demorar muito. Mas houve melhorias significativas nas técnicas de força bruta.

- A maioria dos algoritmos de hash são fracos e você pode melhorar muito a velocidade de cracking aproveitando essas fraquezas (como dividir o algoritmo MD5 em 1/4, o que melhora muito a velocidade).

- As tecnologias mais recentes usam a placa gráfica como um processador adicional - o que é milhares de vezes mais rápido.

- Você também pode usar o Rainbow Tables para decifrar senhas o mais rápido possível. Observe que quebrar uma senha só é uma boa técnica se você já tiver o hash da senha.

- Tentar todas as senhas possíveis ao tentar fazer o login em uma máquina remota não é uma boa ideia, porque é rapidamente descoberto por sistemas de intrusão, porque polui os logs do sistema e porque pode levar anos.

- Você também pode se certificar de que tem um tablet com acesso root no qual instala uma varredura TCP, após o qual um sinal o carrega para o site seguro. Depois disso, o endereço IP será aberto e a senha aparecerá no seu proxy.

- Freqüentemente, é muito mais fácil encontrar outra maneira de entrar em um sistema do que quebrar a senha.

Certifique-se de ter privilégios de superusuário. Tente obter privilégios de root se tiver como alvo uma máquina * nix, ou privilégios de administrador se tentar entrar em um sistema Windows.

Certifique-se de ter privilégios de superusuário. Tente obter privilégios de root se tiver como alvo uma máquina * nix, ou privilégios de administrador se tentar entrar em um sistema Windows. - A maioria das informações importantes que são vitais estarão protegidas e você precisará de um certo nível de acesso para acessá-las. Para visualizar todos os arquivos em um computador, você precisa de privilégios de superusuário - uma conta de usuário com os mesmos direitos do usuário root nos sistemas operacionais Linux e BSD.

- Para roteadores, esta é a conta "admin" por padrão (a menos que tenha sido alterada). No Windows, é a conta do administrador.

- Obter acesso a uma conexão não significa que você pode acessá-la em qualquer lugar. Apenas um superusuário, a conta de administrador ou a conta root pode fazer isso.

Use vários truques. Freqüentemente, obter o status de superusuário exigirá que você use táticas para criar um 'estouro de buffer', o que pode fazer com que a memória seja descarregada e permitir que você injete código ou execute uma tarefa em um nível mais alto do que antes ao qual normalmente teria acesso.

Use vários truques. Freqüentemente, obter o status de superusuário exigirá que você use táticas para criar um 'estouro de buffer', o que pode fazer com que a memória seja descarregada e permitir que você injete código ou execute uma tarefa em um nível mais alto do que antes ao qual normalmente teria acesso. - Em sistemas semelhantes ao Unix, isso acontecerá se o software com o bug tiver definido o bit setuid, de modo que o programa será executado como um usuário diferente (o superusuário, por exemplo).

- Você só pode fazer isso se escrever ou encontrar um programa desprotegido que possa executar em sua máquina.

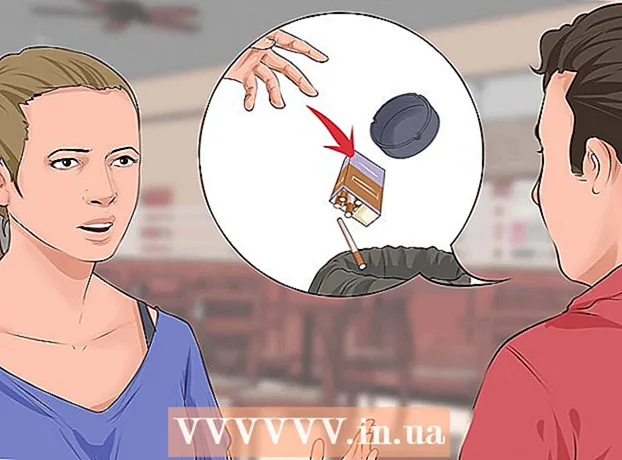

Crie uma porta dos fundos. Depois de assumir o controle total do sistema, é uma boa ideia certificar-se de que você pode voltar. Você pode fazer isso criando um "backdoor" em um serviço de sistema importante, como o servidor SSH. No entanto, seu backdoor pode ser removido novamente durante uma atualização de sistema subsequente. Um hacker realmente experiente faria backdoor no próprio compilador para que qualquer software compilado pudesse se tornar uma forma potencial de retorno.

Crie uma porta dos fundos. Depois de assumir o controle total do sistema, é uma boa ideia certificar-se de que você pode voltar. Você pode fazer isso criando um "backdoor" em um serviço de sistema importante, como o servidor SSH. No entanto, seu backdoor pode ser removido novamente durante uma atualização de sistema subsequente. Um hacker realmente experiente faria backdoor no próprio compilador para que qualquer software compilado pudesse se tornar uma forma potencial de retorno.  Cubra suas faixas. Não informe aos administradores do sistema que seu sistema foi comprometido. Não altere o site (se houver) e não crie mais arquivos do que realmente precisa. Não crie novos usuários. Aja o mais rápido possível. Se você corrigiu um servidor como um SSHD, certifique-se de que sua senha esteja incluída no código. Se alguém tentar fazer login com essa senha, o servidor deve permitir a entrada, mas certamente não deve conter dados críticos.

Cubra suas faixas. Não informe aos administradores do sistema que seu sistema foi comprometido. Não altere o site (se houver) e não crie mais arquivos do que realmente precisa. Não crie novos usuários. Aja o mais rápido possível. Se você corrigiu um servidor como um SSHD, certifique-se de que sua senha esteja incluída no código. Se alguém tentar fazer login com essa senha, o servidor deve permitir a entrada, mas certamente não deve conter dados críticos.

Pontas

- A menos que você seja um hacker especialista ou profissional, usar essas técnicas em um computador corporativo ou governamental conhecido é causar problemas. Existem pessoas que têm muito mais conhecimento do que você e cujo trabalho é proteger esses sistemas. Assim que chegarem até você, eles podem rastrear intrusos para reunir evidências incriminatórias antes de tomar uma ação legal. Isso significa que você pode pensar que tem acesso livre após invadir um sistema, quando na realidade você está sendo vigiado e pode ser interrompido a qualquer momento.

- Hackers são as pessoas que construíram a Internet, criaram o Linux e trabalharam com software de código aberto. É aconselhável ter um bom entendimento de hacking, pois a profissão é altamente respeitada e requer muito conhecimento profissional para ser capaz de fazer algo interessante em um ambiente da vida real.

- Lembre-se de que, se seu alvo não fizer o possível para mantê-lo afastado, você nunca será bom. Obviamente, você não deve ser arrogante e pensar que é o melhor do mundo. Faça disso o seu objetivo: você tem que ficar cada vez melhor. Qualquer dia que você não tenha aprendido algo novo é um dia perdido. Você é o que importa. Torne-se o melhor de qualquer maneira. Não faça metade do trabalho, você tem que fazer tudo para fora. Como Yoda diria, "Faça ou não faça. Não há como tentar."

- Embora seja bom que existam maneiras legais e seguras de se exercitar, a dura verdade é que, se você não realizar ações potencialmente ilegais, não ficará realmente bem. Você não pode realmente se tornar alguém neste campo se não procurar problemas reais em sistemas reais, com o risco real de ser pego. Tenha isso em mente.

- Lembre-se de que hackear não significa invadir computadores, conseguir um emprego bem pago, vender exploits no mercado negro e ajudar a hackear máquinas seguras. Você está aqui não para auxiliar o administrador em sua tarefa. Você está aqui para ao melhor tornar-se.

- Leia livros sobre redes TCP / IP.

- Existe uma grande diferença entre um hacker e um cracker. Um cracker é motivado pelo mal (principalmente dinheiro), enquanto os hackers tentam descobrir informações e obter conhecimento explorando, contornando a segurança de qualquer forma, algo que nem sempre é legal.

Avisos

- Embora você possa ter ouvido o contrário, é melhor não ajudar as pessoas a modificar programas ou sistemas. Isso é considerado muito fraco e pode fazer com que você seja removido das comunidades de hackers. Se você revelar um exploit privado que alguém encontrou, ele pode se tornar seu inimigo. E essa pessoa provavelmente é melhor do que você.

- Nunca faça isso apenas por diversão. Lembre-se de que não é um jogo para entrar em rede, mas uma ferramenta poderosa para mudar o mundo. Não perca seu tempo com comportamentos infantis.

- Cuidado com o que você vai hackear. Você nunca sabe se pertence ao governo.

- Seja extremamente cuidadoso se achar que encontrou uma rachadura realmente fácil ou uma falha de segurança gritante. Um segurança profissional pode tentar enganá-lo ou deixar um pote de mel aberto para você.

- Não exclua arquivos de log inteiros, apenas as alterações incriminatórias no arquivo. Existe um backup do arquivo de log? E se eles apenas procurarem as diferenças e encontrarem exatamente o que você apagou? Sempre pense cuidadosamente sobre suas ações. é melhor excluir linhas arbitrárias do arquivo de log, incluindo as suas.

- Se você não tem certeza sobre suas próprias habilidades, é melhor não invadir redes de empresas, governos ou defesa. Mesmo tendo segurança fraca, eles têm muito dinheiro e recursos para rastreá-lo e prendê-lo. Se você encontrar uma falha nessa rede, é melhor deixar isso para um hacker experiente e confiável, que pode fazer algo de bom com essas informações.

- O uso indevido dessas informações pode ser um crime tanto nacional quanto internacionalmente. Este artigo é informativo e deve ser usado apenas para fins éticos - e não ilegais.

- Hackear não solicitado no sistema de outra pessoa é ilegal, então não o faça sem a permissão expressa do proprietário do sistema que você está tentando hackear.

Necessidades

- Um PC ou laptop (rápido) com conexão à Internet.

- Um proxy (opcional)

- Um scanner IP